- Het bedrijf

- Oplossingen

Connectivity

ICT-infrastructuur, wireless site survey, wifi, netwerken

Business Applications

Microsoft 365, Teams, Dynamics 365, Business Central, Power BI, B-WISE

Hybrid Cloud

Data en applicaties, private cloud, hybride cloud, public cloud, Azure

Modern Workplace

Toestellen, controle, beveiliging, beheer

Services

Proactief beheer en monitoring van servers, data, netwerk, printers

Security

Gelaagde security, proactief beheer en monitoring, back-up en recovery, audits

- Events

- VLAIO cybertraject

- Nieuws

- Jobs

- Contact

- Het bedrijf

- Oplossingen

Connectivity

ICT-infrastructuur, wireless site survey, wifi, netwerken

Business Applications

Microsoft 365, Teams, Dynamics 365, Business Central, Power BI, B-WISE

Hybrid Cloud

Data en applicaties, private cloud, hybride cloud, public cloud, Azure

Modern Workplace

Toestellen, controle, beveiliging, beheer

Services

Proactief beheer en monitoring van servers, data, netwerk, printers

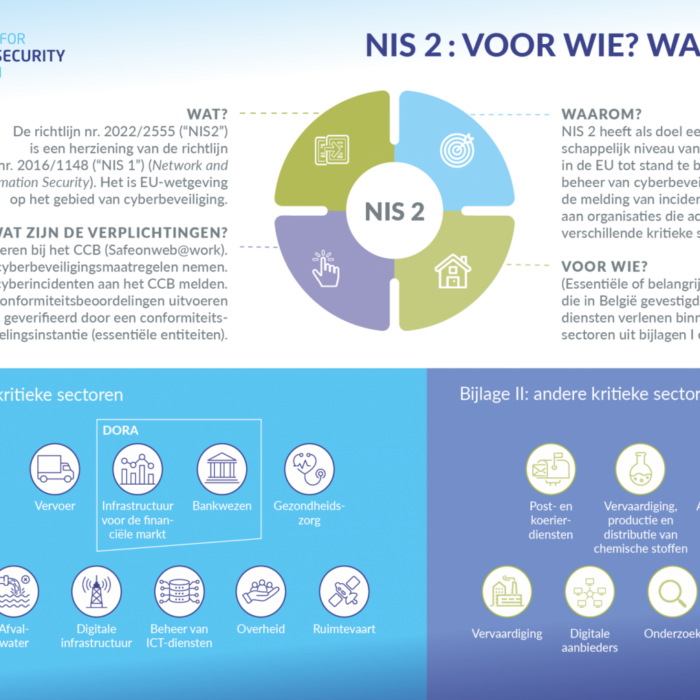

Security

Gelaagde security, proactief beheer en monitoring, back-up en recovery, audits

- Events

- VLAIO cybertraject

- Nieuws

- Jobs

- Contact

Alles wat je als klant nodig hebt, verzameld op één plek.